5 solutions pour protéger vos plateformes Web de la cybercriminalité

En 2020, le coût moyen pour une entreprise française piratée était de 400K€ ( 732,520 $USD sur la moyenne international) et cela dans le cas ou elle décide de ne pas payer. Le coût moyen grimpe en moyenne a 1,448,458 $USD si elle décide de payer la rançon (source State of Ransomware 2020 (Sophos))

Sachant que 51% des entreprises déclare avoir été hameçonné (sondage Sophos sur 5000 entreprises dont 300 Françaises). Ces données semblent corroborées par le rapport du Sénat du 10 juin 2021 qui précise que 57 % des entreprises déclarent avoir connu au moins une cyberattaque en 2020 selon un sondage OpinionWay.

A en croire Sophos, une entreprise a donc statistiquement 42% de chance (soit 51% x 83%) d'être réellement hameçonnée cette année et d'en payer le prix fort.

Vous pouvez donc considérer la mise en œuvre des solutions ci-dessous comme de véritable investissements prioritaire et non des charges.

Car cela va très probablement vous arriver...

1 Externalisez vers le cloud vos applications et vos données

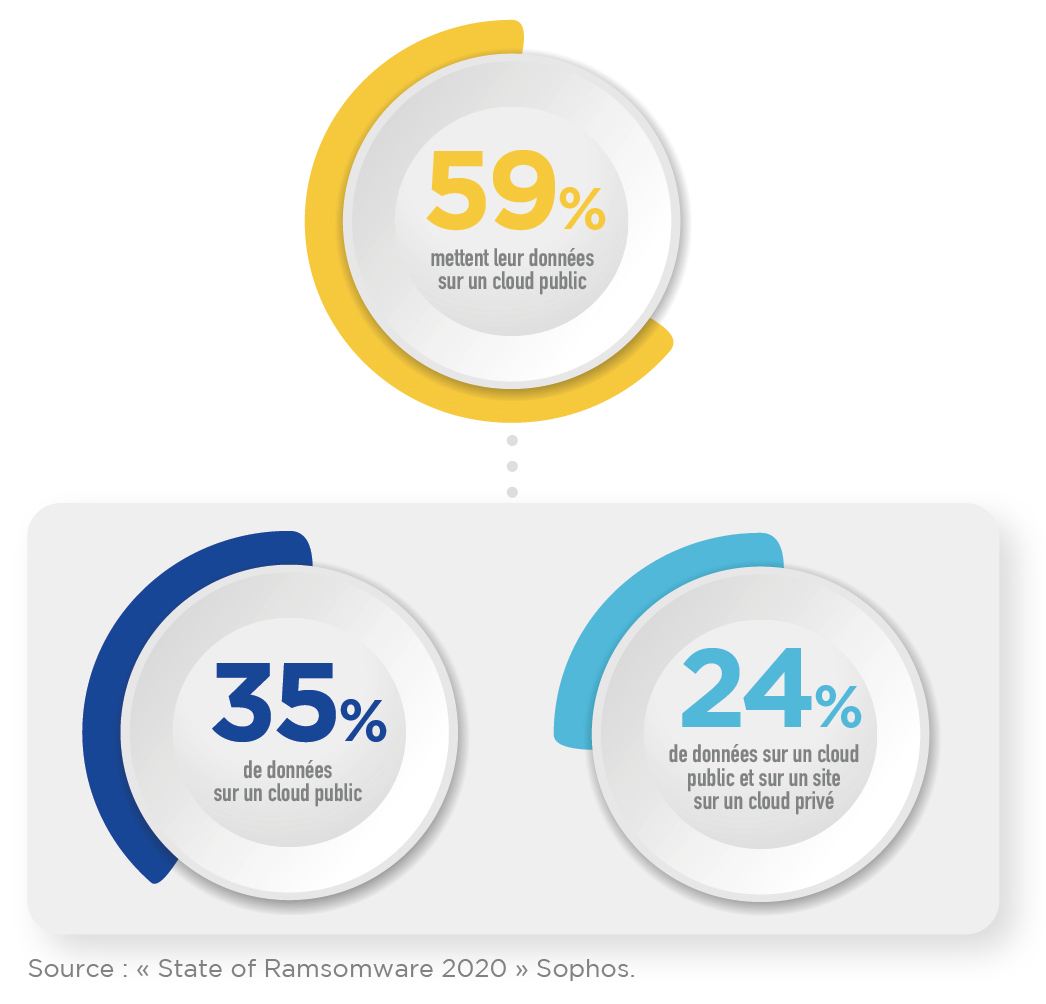

A ce jour les ransomware concernent en majorité les données stockés sur les serveurs, les PC et MAC de votre réseau interne, et moins les données stockées sur le Cloud. En effet 59% des cyber- attaques ont effectivement réussies à atteindre le Cloud ( Dropbox. Googledrive, etc…) mais c'est déjà 40% de risques en moins ! De plus il n'existe aucune étude démontrant que les cyber-attaques ont également touchées les données stockées au travers d'applications métier hébergées sur les Cloud AWS, Azure ou GCP ( par exemple des DAM,PIM, GED Extranet, Intranet,etc..).

Ceci est donc un bon indicateur que déplacer vos applications métier et vos données sur le cloud vous protégera davantage.

Selon Sophos la cybercriminalité estime, et à juste titre, que les données sensibles sont généralement stockées en interne et pas sur le Cloud, c'est donc une erreur stratégique de la direction de vouloir conserver ce type de données sur son propre serveur maison. Cela dit, des obligations légales peuvent empêcher l’utilisation d’hébergement cloud chez un prestataire, en particulier dans les institutions publiques.

Pourquoi le cloud préserverait-il d’avantage des attaques de type ransomware ?

Tout d'abord parce que les grands opérateurs Cloud multiplient les stratégies, les Datacenter et les systèmes de Backup pour protéger leur écosystème.

La sécurité est traitée avec un haut niveau de priorité car ils mettent en œuvre bien plus de moyens qu'une entreprise normale ne le pourrait : des équipes de sécurité 24h/24, de nombreux systèmes de sécurité déployés et maintenus (Exemple des 6 couches de sécurité de GCP). Évidemment ces opérateurs ont tout intérêt à ne pas être à la source de faille de sécurité sans quoi c'est l'intégralité de leur business et de leur image de marque qui s'en trouvent impactés.

Enfin parce que les opérateurs ont industrialisé leur service, le facteur humain est donc très faible comparé à un service d'hébergement qu'une entreprise saurait internaliser.

Évidemment ne faites pas une confiance aveugle au Cloud. Selon le rapport du Sénat du 10 juin 2021 sur la Cybersécurité, le 1er facteur de risque identifié par les RSSI (Responsable de la Sécurité des Systèmes d'Informations) est la non-maîtrise du Cloud par les sous-traitants et ses propres salariés.

Vous trouverez beaucoup de conseils sur la sécurisation des Cloud par les Cloud eux mêmes : le book de AWS Securing your AWS Cloud environment from ransomware , conseil en sécurisation d'Azure , conseil pour la sécurisation de GCP.

Mais demandez tout de même un audit par un professionnel du Cloud, ça vaudrait mieux.

Vous souhaitez bénéficier d'un audit de sécurité ?

Demandez un audit par un professionnel du Cloud

Elsa Bestault

Elsa BestaultDirectrice Commerciale

2 Rationalisez vos applications web

Pour se protéger il faut limiter le nombre de failles de sécurité potentielles, il s'agit là du concept de Security By Design. Même le Sénat souligne au travers du rapport du 10 juin 2021 la nécessité de renforcer la "conception sécurisée".

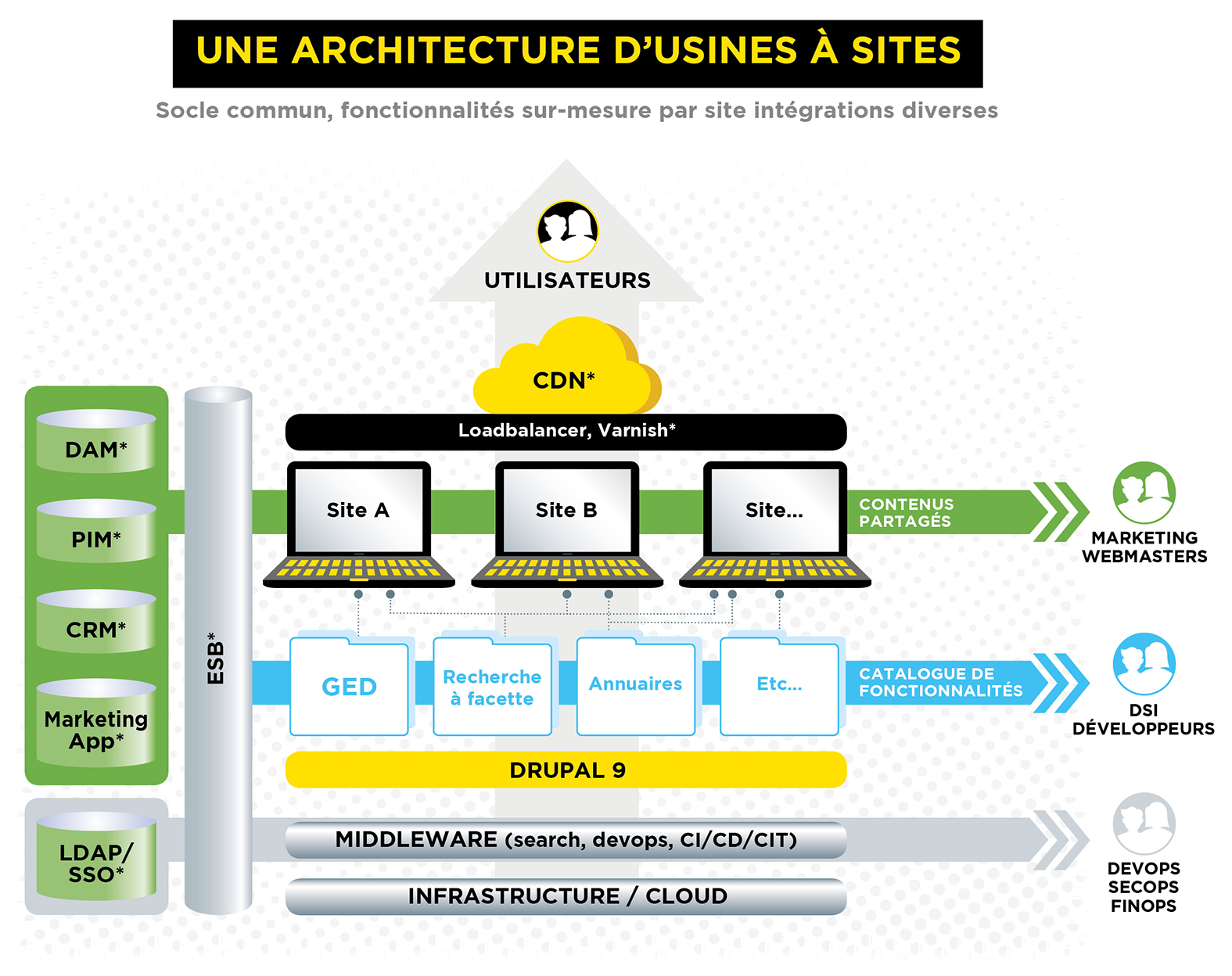

Et pour cela il existe plusieurs concepts : pour la rationalisation nous recommandons de déployer des concepts de webfactory, aussi appelé "Usine à site" ( définition de l'Usine à sites)

Parce que beaucoup d'organisations ont jusqu'à plusieurs centaines d'applications, d'extranet/intranet, eCommerce et site internet divers et variés. Par exemple les entreprises telles que Orange, Pernod Ricard, Alcatel, Oxylane (decathlon), sont toutes dans cette situation aujourd'hui.

En effet après des années d'ultra spécialisation des solutions informatiques et d'émergence de nouvelles technologies ainsi que la prolifération du Shadow IT, la quantité de solutions avec des technologies différentes en cours d'exploitation est devenue trop importante. Cela entraîne une surface d'exposition à la cybercriminalité leur offrant beaucoup de failles de sécurité potentielles.

Sans compter une dispersion des budgets IT qui n'ont plus les moyens d'investir correctement sur chaque système afin de bien les sécuriser.

A l'heure de l'explosion de la cybercriminalité (+148% de ransomware en 2020) où 51% des entreprises sont attaquées (source Sophos). il est urgent de rationaliser votre parc d'applications afin d'y intégrer le concept de Security-By-Design.

Avec une Usine à site vous pouvez miser sur un seul socle Multi-technologique pour générer une multitude d'applications Web, mobile, extranet, intranet, internet et même e-commerce. Ainsi vous diminuez radicalement la quantité de potentielles failles de sécurité et surtout vous diminuez vos budget de fonctionnement afin d'investir massivement sur votre sécurité et sur un plan de continuité de vos activités (PCA).

3 Industrialisez vos opérations digitales

Industrialiser signifie automatiser un maximum de tâches afin de diminuer le facteur humain en matière de sécurité. C'est également un principe de Security-By-Design mais que vous pouvez mettre en œuvre tout de suite sur votre plate-forme actuelle.

Or le facteur humain est très important en matière de sécurité :

- Tout d'abord le turn over est important sur le secteurs IT, vous avez donc de grande chance que plus des ⅔ de votre équipe ne soit plus là dans 5 ans. Or beaucoup d'aspects de votre sécurité reposent sur la bonne maîtrise des tenants et aboutissants de vos plateformes par vos équipes. Vous perdez donc naturellement le contrôle au fur et à mesure que le turn-over se fait. Et compter sur la transmissions de spécifications fonctionnelles et techniques complexes n'est plus un moyen suffisant pour conserver le même niveau de maîtrise à long terme. Il faut mettre en place de vrais recueils de bonnes pratiques en termes de sécurité, afin que chacun sache comment se protéger. Il est conseillé, également, d’avoir une procédure documentée lorsqu’un collaborateur quitte l’entreprise : gestion de ses accès mails, des mots de passe et de tous les comptes qu’il a pu utiliser.

- Ensuite les applications web d'aujourd'hui sont beaucoup plus complexes. A tel point qu'aucun humain ne pourra plus vous garantir avec certitude qu'une modification (de code ou de configuration) d'une solution ne risque pas de provoquer une régression quelque part ailleurs sur votre système et indirectement créer une nouvelle faille de sécurité. Personne n'est en mesure de retester tous les scénarios et cas d'usages à chaque modification.

Ainsi la solution préconisée est l'automatisation de toutes les opérations de création et de mise à jour de vos solutions afin de diminuer le facteur humain et donc les erreurs.

Et pour cela des solutions techniques ont fait leur preuves et devraient être considérées comme obligatoires dans tout système d'information aujourd'hui :

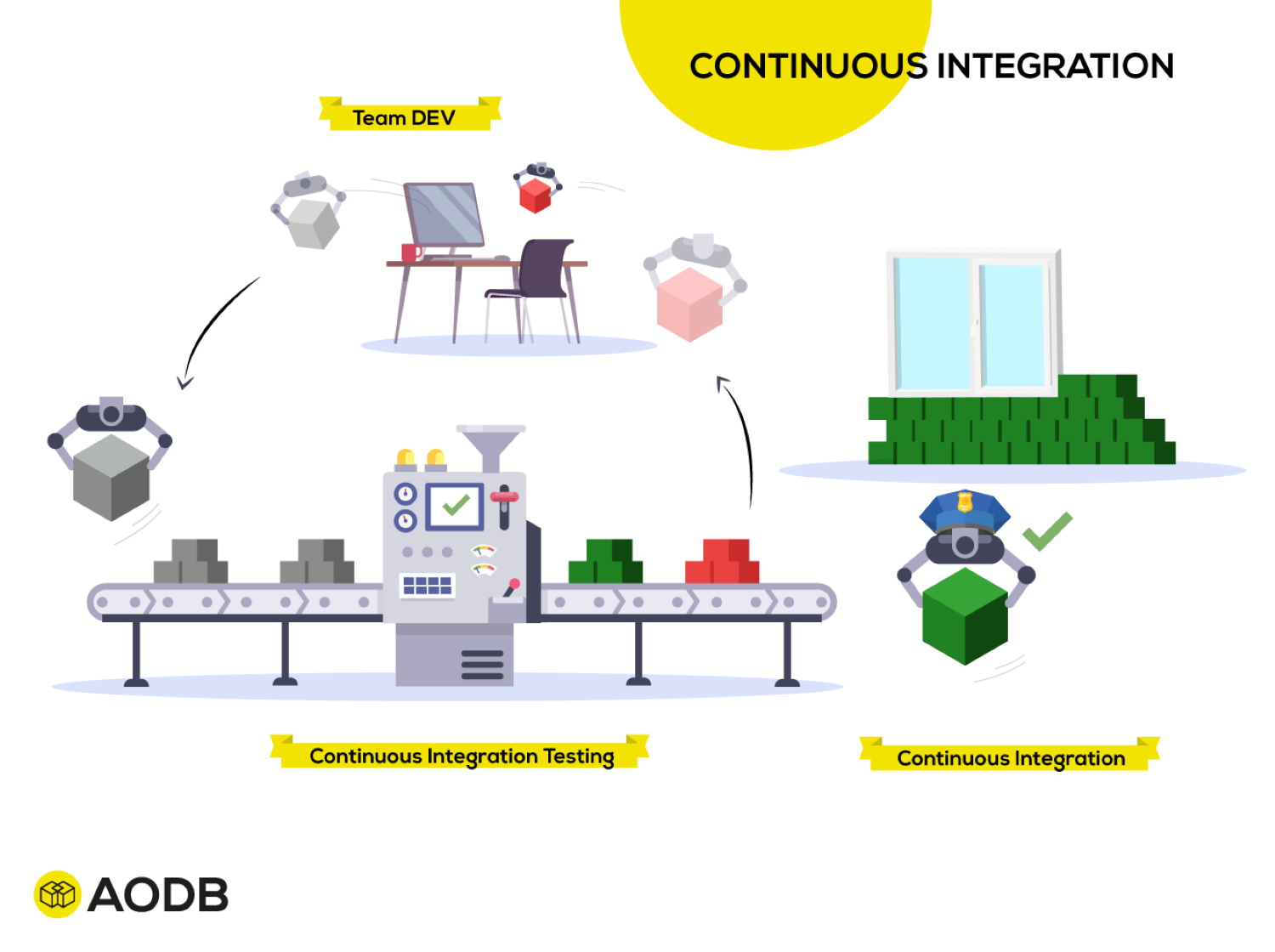

- Le CI/CIT : Tester automatiquement toutes les fonctions clé de vos applications dès lors qu'une modification est réalisée par un humain. Cela s'appelle le Continuous Integration (CI) et aussi le Continuous Integration Testing (CIT). Cela implique la mise en œuvre d'un fort contrôle de toute la chaîne de production : plus aucun développeur ni administrateur ne pourra modifier du code ou de la configuration directement en production. Il devront scripter chaque modification et envoyer ce script dans un système qui testera automatiquement l'ensemble de vos applications afin d'autoriser ou non la mise en production du script. Les tests peuvent être associés à des tests de sécurité automatisé reposant sur le respect des bonne pratiques OWASP et PCI.

- Le CD : Déployer automatiquement en production, cela s'appelle le Continuous Deployment (CD). Un facteur important de faille de sécurité provient des serveurs mal sécurisés et cela se produit au moment d'une mise en production. Et pour cause, l'opération est souvent longue et fastidieuse avec des centaines d'opérations manuelles et de vérifications diverses. Il est fréquent d'avoir des applications qui nécessitent entre 1⁄2 journée et un jour complet d'opérations à réaliser : mettre à jour la sécurité des répertoires, importer des données, veiller à protéger certains fichier et pas d'autres, reseter les accès, etc... Or l'automatisation de toutes ces tâches est possible et c'est un véritable projet en soit car aucun déploiement n'est identique.

Le CI/CIT/CD vous permet de mettre votre sécurité entre les mains de processus automatisés et diminue fortement les risques liés à l'humain.

Recommandation importante : mettez en œuvre ces concepts dès le début d'un projet, car le scripting de vos scénarios de tests doivent impérativement être réalisés par l'équipe pendant la conception de l'application. Il est en effet très difficile de récupérer cette connaissance après la fin d'un projet et le turn over faisant, vous perdrez rapidement beaucoup de connaissance stratégique.

Il est malheureusement habituel de voir réduire les budgets CI/CD car c'est assez simple de réduire la quantité de tests à scripter pendant le projet. Toutefois il faut idéalement prévoir 20% de temps de développement supplémentaire pour scripter les tests de toute une application pendant sa conception, et donc autant de gestion de projet.

Une fois déployé, les tests seront une excellente garantie de bon fonctionnement et de sécurité pendant toute la durée de vie de votre projet. D'autres tests seront ajoutés pendant la phase de RUN afin de toujours sécuriser chaque évolution. Et même si votre équipe change en raison du turn over, la machine CI/CD veillera à ce que tous les tests soient toujours valides afin qu'aucune régression et qu'aucune faille de sécurité ne puisse s'ajouter par inadvertance.

4 Déployez un plan de continuité d'activité (PCA)

La cybercriminalité c'est comme le Covid-19 : il faut aussi apprendre à vivre avec. Le risque zéro n'existant pas vous devez faire comme si vous seriez attaqué un jour.

Votre meilleur arme : un plan de continuité d'activité que vous pouvez déclencher à tout moment pour redémarrer une activité en très peu de temps.

Par exemple, selon Sophos seulement 56% des données ont été récupérées avec des Backup suite à une cyberattaque en 2020. Ce chiffre est bien trop bas et représente bien le fait qu'un plan préventif de reprise rapide de l'activité n'a souvent pas été conçu, testé ou maintenu.

Chaque PCA est différent selon la sensibilité des données et leur fréquence de modification et d'exploitation. Chaque organisation a des spécificités, qui font que le PCA doit être adapté, à la fois d’un point de vue purement fonctionnel, mais également budgétaire : sa mise en place peut être coûteuse et l’investissement doit être en rapport avec le coût d’une interruption de service/activité.

Et tout comme les tests incendies, vous devez mettre en place des simulations qui permettront de mettre à l'épreuve et d'améliorer votre PCA chaque année.

AODB vous accompagne pour créer votre PCA, contactez un de nos ingénieurs

5 Respectez les bonnes pratiques

Évidemment, il y a aussi des règles à respecter. Pour rappel nous ne traitons ici que des bonnes pratiques applicables au niveau du Build et du Run d'une plate-forme digitale (internet/extranet/intranet) ou d'applications métier, incluant les plateformes Marketing et CRM.

Nous ne traiterons pas ici des bonnes pratiques relevant exclusivement de votre service informatique.

- Réseau de l’entreprise (protections internes, WIFI…).

- Mise en place et paramétrage d'antivirus serveur.

- Protection des postes de travail.

- Gestion des emails.

- Téléphonie mobile (gestion et protection d’un parc d’appareils mobiles).

Dans ce cadre voici une série de recommandation indispensable à mettre en œuvre

- Tout d'abord respectez a minima tous les référentiels OWASP lorsque vous lancez votre équipe de développement. Vous pouvez également consulter les bonnes pratiques du PCI ainsi que consulter le Common Vulnerabilities and Exposures, catalogue de 150 000 failles de sécurité recensées et mis à jour par le gouvernement américain.

- Interdisez toute forme de partage de mot de passe en clair et obligez tout le monde à utiliser une plateforme de gestion des mot de passe, tel que 1password ou lastpass

- Utilisez le cloud de façon à ne plus avoir aucune donnée utile physiquement sur vos serveurs, PC ou MAC:

- tous les codes sources devraient par exemple se retrouver sur un Github.

- tous les environnements de développement, QA, Preprod ou d'Intégration devraient être virtualisés dans une architecture micro service. Les technologies Docker/Kubernetes sont de bons candidats pour vous organiser.

- Backupez chaque jour toutes vos données en dehors du réseau.

- Et surtout vérifiez que vous êtes bien assuré contre la cybercriminalité : 84% des entreprises sondées par Sophos déclarent qu'elle avait une assurance contre la cybercriminalité mais que dans seulement 64% des cas ils étaient réellement couverts! Statistiquement cela ne fait que 54% d'entreprise protégé par leur assurance (a noter qu'il s'agit d'une moyenne internationale).

En conclusion : auditez et traitez sans procrastination !

Selon le Ponemon Institute cité par le rapport du Sénat du 10 juin 2021: « 60 % des victimes de cyberattaque ont déclaré l'avoir été en raison d'une vulnérabilité connue mais non corrigée ».

Alors commencez pas traiter les failles connues par vos équipes et pour le reste nous recommandons un audit rapide de votre architecture logiciel, de votre infrastructure et de votre couverture juridique afin d'obtenir une liste de travaux à prioriser.

Vous souhaitez bénéficier d'un audit de sécurité ?

Prenez un rendez-vous de 15 minutes pour discuter :

Elsa Bestault

Elsa BestaultDirectrice Commerciale

Vous souhaitez en savoir plus ?

Rencontrons-nous

- Outils

- Sécurité

Participez à nos workshops et events

Nous contribuons aux évolutions et aux conférences technologiques en Europe

-

Drupagora

-

Image

-

Image

-

Image

-

Image

-

DrupalEurope