Cybercriminalité : la responsabilité des équipes Web/Digitale

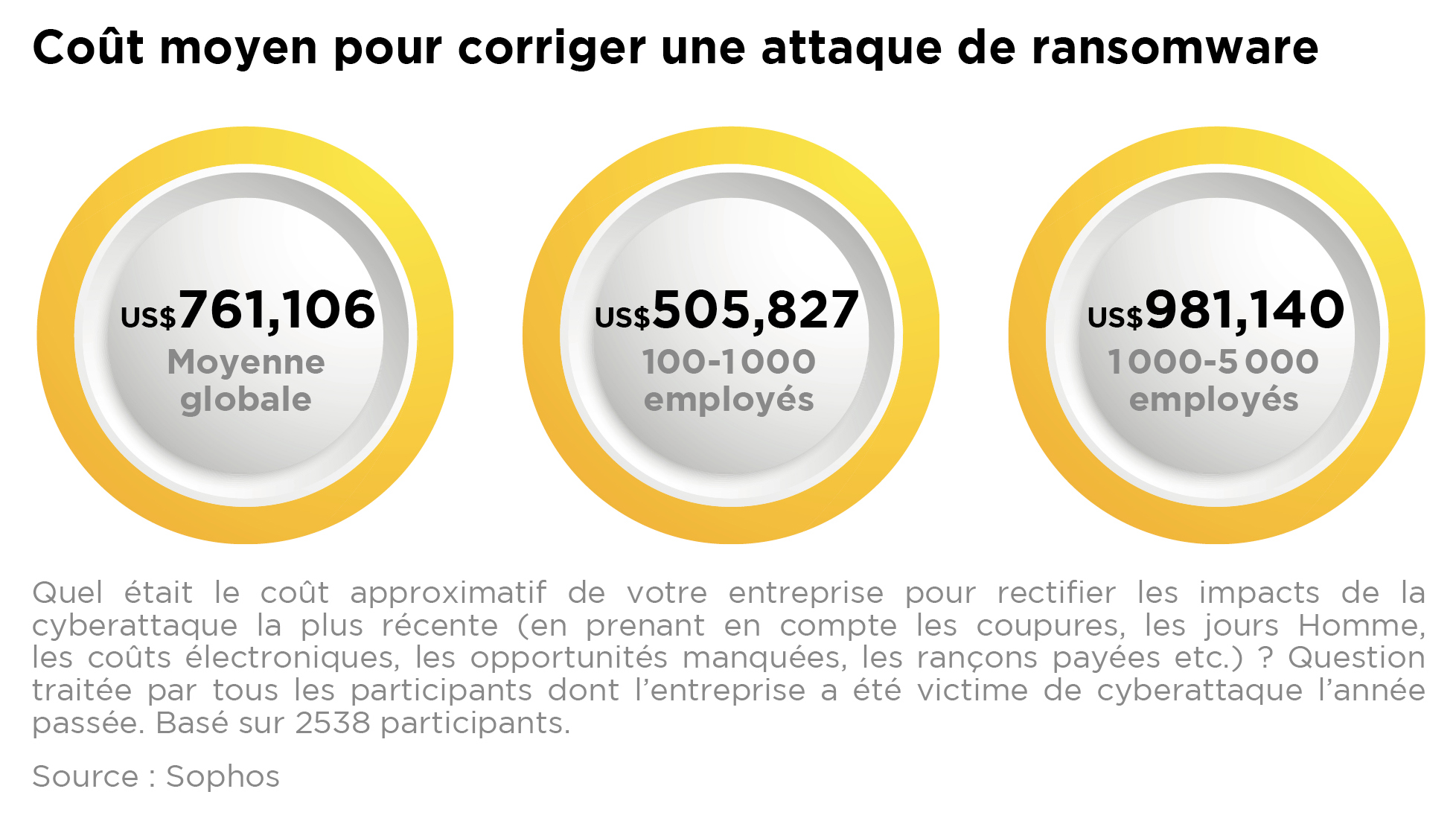

La cybercriminalité devient le risque N°1 des entreprises. D'après Sophos, entreprise de sécurité ayant réalisé un sondage auprès de plus de 5000 entreprises (dont 300 en France), 51% des entreprises ont déclaré avoir déjà été rançonné en 2020 (source State of Ransomware 2020).

Se pose alors la question de la provenance des attaques afin de mieux se protéger. AODB étant un spécialiste du digital, nous avons étudié la responsabilité des équipes et des plateformes web et digitales dans l'apparition de failles de sécurité pouvant amener une entreprise à se faire attaquer.

Comment réagissent les entreprises face à une attaque?

Il faut savoir que 73% des attaques subies en 2020 ont réussi à chiffrer toutes les données de l'entreprise contre une rançon, bloquant ainsi toute l'entreprise qui ne sait plus produire et facturer. Situation catastrophique qui engendre statistiquement des pertes financières pendant 1 an selon l'institut Montaigne.

Se pose alors la question de payer ou de ne pas payer la rançon :

- 19% des entreprises françaises décident tout de même de payer la rançon, ce qui fonctionne dans 99% des cas pour un montant moyen de 1,448,458 $USD (moyenne internationale). A noter que dans la grande majorité du temps c'est l'assurance qui a payé la rançon. Mais attention car dans le monde seul 54% des entreprises étaient réellement protégé par leur assurance (84% avait une assurance).

- Les 81% restant ne payent pas et décident de rétablir leurs données par eux même, ce qui génère un coût moyen de 400K€ pour les entreprises françaises (700K$ USD en moyenne au niveau international). Et l'opération fonctionne dans 94% des cas.

A retenir, cela vous coûtera 2x moins cher de ne pas payer la rançon.

Vous souhaitez bénéficier d'un audit de sécurité ?

Prenez un rendez-vous de 15 minutes pour discuter :

Elsa Bestault

Elsa BestaultDirectrice Commerciale

39% des risques et des solutions sont de la responsabilité de vos équipes Web & digitales

En étudiant la source des risques selon le sondage Sophos, nous pouvons en déduire les responsabilités du digital et du web.

Source : SOPHOS

1. 21% : Les attaques sur les serveurs

Les attaques sur les serveurs peuvent avoir deux origines sur lesquelles les équipes techniques en charge des applications en terme de développement, d'intégration et de déploiement sont particulièrement concernées :

Premièrement le développement et l'intégration des plateformes :

Que ce soit la qualité du code source, la qualité des flux d'intégration, la qualité des protections mise sur les formulaires et bien d'autres bonnes pratiques. C'est potentiellement l'équipe de développement ou d'intégration avec des systèmes tiers qui peut générer à son insu de multiples failles de sécurité.

Voici quelques recommandations essentielles :

- Faites appliquer à minima le top 10 des vulnérabilités défini par l'OWASP par vos équipes. Vous pouvez également consulter les bonnes pratiques des standards de sécurité PCI

- Automatisez votre chaîne de développement grâce au Continuous Integration (CI) afin que chaque modification de code ou de la configuration de vos plateformes puisse bénéficier de tests de sécurité et de qualité du code automatisé.

- Faites auditer vos plateformes avant toute mise en production par un expert.

- Assurez-vous du bon fonctionnement de vos sauvegardes et de leurs externalisations.

Deuxièmement l'architecture et l'infrastructure soutenant votre projet :

Même si votre code source est parfait, votre infrastructure peut comporter des risques. Par exemple, si vous misez sur une architecture micro-service, dénuée de système de cache protégeant vos serveurs et requêtant directement votre ERP, vous vous exposez à des attaques par Déni de Service (DDOS) et vous exposez de multiples End-point susceptibles d'être exploités par des cybercriminels.

Les solutions sont multiples et liées à votre contexte, donc voici quelques recommandations à tenir compte. Toutefois seul un Audit réalisé en bonne et due forme saura vous fournir des conseils personnalisés :

- Misez sur du SecOps afin de protéger vos architectures microservices qui peuvent être de véritable passoire si vous n’y faites pas attention

- Revoir l'urbanisation de votre SI, chiffrer les flux , exploiter le potentiel des QMS (Queuing Messaging System). Ces systèmes permettront par exemple de temporiser les requêtes afin de ne pas mettre en surrégime vos systèmes tiers en cas d'attaque par Déni de Service.

- Mettre en œuvre des mécaniques de cache intermédiaires afin de préserver votre serveur des attaques extérieures : reverse proxy, CDN, etc...

- Découplez vos projets en déployant des technologies headless, reposant par exemple sur l’architecture JAMStack. En faisant cela vous limitez au maximum l'appel au serveur, voir vous pouvez le rendre totalement invisible vous offrant une protection système.

- Mise en place d’infrastructures hautement disponibles, scalables et résilient.

- Etc..

Evidemment beaucoup d'autres solutions, et certaines très subtiles et efficaces, sont à mettre en œuvre mais nécessitent un regard plus détaillé sur votre système.

2. 9% : les mauvaises configurations de votre cloud

Les déploiements en production sont des sources de failles de sécurité sur les cloud, surtout sur les projets d'envergure tels que des usines à sites, des plateformes extranet/intranet ou applications métiers ultra connectés à des services tiers internes et externes.

Les opérations de déploiement consiste souvent en des centaines d'opérations manuelles comprenant la bonne sécurisation du cloud : système de fichier, fichier de configuration, mise à jour des accès, etc... et bien sur la migration des données, le calibrage des caches, des reverse proxy, CDN etc... Ces opérations sont longues et minutieuses pouvant prendre une journée complète voir beaucoup plus.

La solution est de miser sur l'automatisation de vos déploiement, nommé Continuous Deployment (CD), vous pouvez scripter 100% des opérations afin de limiter au maximum le facteur humain. Les solutions du marché permettant cette automatisation (Azure DevOps, GitlabCI, GithubActions, Jenkins,etc..) sont très efficaces et vous y gagnerez la possibilité de pouvoir déployer rapidement des mises à jour sans prendre de risque.

Enfin surtout activez tous les systèmes de backup de votre Cloud, en développant un plan de sauvegarde sur la durée. Il est nécessaire de conserver des sauvegardes sur une longue période (au moins 6 mois), car certaines attaques sont silencieuses et ne se manifestent que plusieurs semaines après une intrusion. Ainsi le système a pu être altéré progressivement et il est donc nécessaire de pouvoir en récupérer une version relativement ancienne. On constate en effet qu'après une attaque de type ransomware, la récupération des données ne se fait qu'à 56% à l'aide des backups (selon Sophos). Ceci explique une partie des pertes subies par les entreprises qui, dans 44% des cas, n'ont pas pu compter sur leur sauvegarde (car inexistantes, chiffrées elles aussi, corrompues..).

9% : les partenaires/fournisseurs

La sécurité est d'autant plus importante pour les Agences et ESN depuis 2018 , où la RGPD a rendu responsable autant les fournisseurs que les clients en cas de piratage et de divulgation de données personnelles.

Ci-dessous les risques et les solutions que les ESN, mais aussi tous les départements informatique, doivent mettre en œuvre pour réduire les risques de leur entreprise.

Les développements et les déploiements informatique :

Comme déjà exprimé ci-dessus, la première responsabilité d'un prestataire, selon nous, est de mettre en place un dispositif CI/CD tel qu'exprimé ci-dessus et de toujours intégrer une Direction Technique qui s'attachera à faire respecter tous les principes de sécurité que nous pouvons trouver dans l'OWASP.

La gestion des accès et des credentials :

Une équipe de développement détient une bonne partie des codes d'accès stratégique de l'entreprise. C'est pourquoi il doit être formellement interdit de transmettre un login/password en clair à qui que ce soit et quelque soit le canal (email ou messagerie). Car si le fournisseur est piraté, le premier objectif des cybercriminels sera de récupérer un maximum d'accès. Il est d’ailleurs recommandé de ne pas partager les accès sensibles.

Heureusement il existe des solutions efficaces : les logiciels de gestion de mot de passe tels que 1password, Lastpass ou Hashicorp Vault permettent d'éviter de rendre accessible ces données stratégiques en cas d'attaque. De plus, ces solutions vous alertent dès qu'un accès a été piraté sur le darkweb, ce qui vous permet de réagir immédiatement.

Enfin une bonne pratique consiste aussi à ne jamais transmettre des accès aux serveurs de production aux prestataires qui peuvent se contenter de travailler sur des serveurs de pré-production. Cela impose d’avoir en interne des administrateurs qualifiés.

Le chiffrage et l'anonymisation des données :

Pour bien concevoir et tester son livrable, une équipe de développement se doit d'utiliser des données représentatives. La tentation est donc forte d'exploiter directement un DUMP (copie) de la base de données de production, avec des données réelles.

Une bonne pratique consiste à ne jamais céder à cette facilité : il faut anonymiser, chiffrer les données ou encore fournir un jeu de données de test afin qu'un prestataire ne puisse jamais stocker de données sensibles sur son propre réseau ou ses machines.

Il n'est pas compliqué de mettre un processus d'anonymisation en place, vous pouvez rapidement scripter une méthode afin de toujours vous protéger.

Au final 61% des risques sont portés par votre service informatique

Par déduction voici la liste des intrusions qui sont de la responsabilité de votre service informatique interne :

- 45% : les emails avec des virus sur les fichiers et des liens malicieux sur lesquelles les équipes digitales n'ont pas la main.

- 9%: la prise de contrôle à distance (RDP) qui est directement lié à la sécurité des PC et des MAC mis à disposition des collaborateurs

- 7% : les clés USB et autres disques durs externes.

En conclusion: auditez vos risques et faites un PCA

Un regard détaillé tenant compte de vos spécificités et de votre contexte est souvent nécessaire : AODB vous recommande un audit rapide de vos codes sources, de votre infrastructure, de vos architectures ou de votre organisation afin de cartographier précisément les SPOF (Single Point Of Failure) que vous devriez travailler.

Le risque zéro n'existe pas, alors en parallèle nous vous conseillons vivement de faire comme si vous alliez vous faire attaquer : préparez, testez et maintenez un Plan de Continuité d'Activité (PCA) afin d'être capable de récupérer vos données et de redéployer vos applications en un temps record. Là aussi, nos experts peuvent vous accompagner.

Un audit de sécurité ou un accompagnement pour un PCA? Demandez un devis gratuit.

Vous souhaitez en savoir plus ?

Rencontrons-nous

- Équipe

- Sécurité

Participez à nos workshops et events

Nous contribuons aux évolutions et aux conférences technologiques en Europe

-

Drupagora

-

Image

-

Image

-

Image

-

Image

-

DrupalEurope